以前ブレッドボード版の IchigoJam を作ったのですが、伊勢ギークフェア向けに何か作るのに使えないかと考え、手始めにファームウェのアップデートをすることにしました。

その理由なんですが、元々、作ったままのIchigoJamでは画像に結構ノイズが乗って見づらく思っていたら、クリスタルを追加すると映像が改善することがあるとの情報を見つけて、これはいいと思っていたら、クリスタルを追加すると、ファームウェアをクリスタル対応版にする必要があるとのことがわかったためです(ファームウェア1.0.2からは自動検出になるようです)。

で、ファームウェアアップデートをするときは、PCとも接続しないといけないので、それも併せて試しました。

ということで、このあたりの一連の作業を忘れないようにメモしておきます(ハードウェア系の作業なんてホント忘れてしまいそうです)。

IchigoJamをPCに接続する

必要なもの

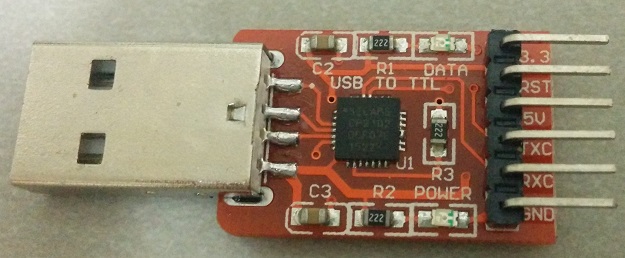

- USBシリアル変換

- オス-メスのジャンパーケーブル3本

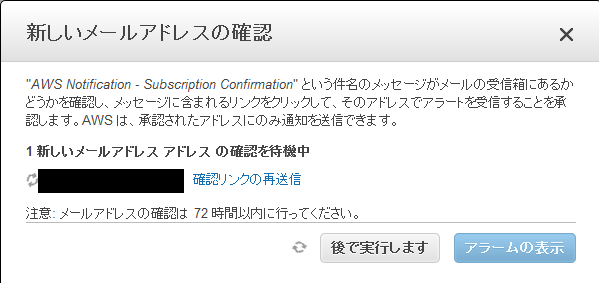

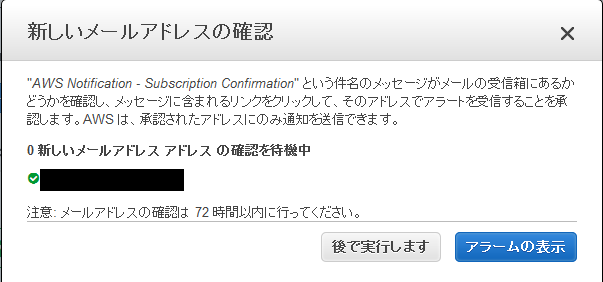

いきなりファームウェアのアップデートも怖いので、まず最初は、IchigoJam をPCに接続してみます。作業は、『イチゴジャムレシピ』にある『パソコンと接続』ページを参考に行いました。

接続するために必要なものとしては

- USBシリアルモジュール

- オス-メスのジャンパーケーブル3本

になります。今回は、安さにつられてamazonに出ていた海外発送の商品を購入しました(買ったときは400円!)。不良品もあるので、2個同時に注文するとかの情報も見かけましたが、そんなこと気にせず1個だけ注文しました。ちなみに、写真にジャンパーケーブルが写っていたので、買わなくていいやと思っていたら、これはメスーメスのタイプなので、ブレッドボードのIchigoJamと接続するのには使えませんでした。あとから、追加注文する羽目になりました。

機材の準備ができれば、早速IchigoJamにつなげてみます。

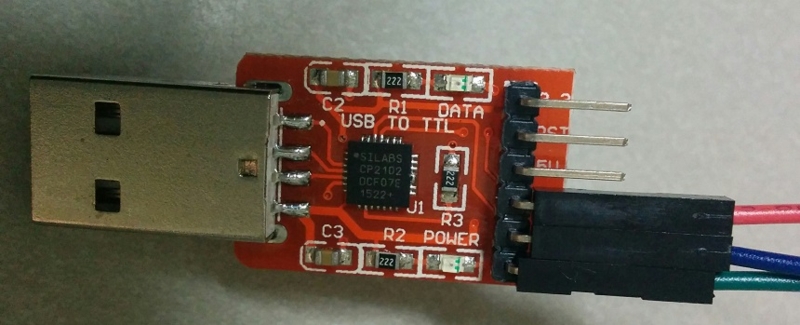

今回購入したやつは、モジュール上の端子がTXC、RXCとなっており、『イチゴジャムレシピ』にある『パソコンと接続』ページでクロスではなく、ストレートで結線しないといけないと注意されているタイプでした。

早速つなげてみます。USBシリアルモジュール側に指したジャンパーケーブルの色(緑:GND、赤:TXC、青:RXC)に対して、

ブレッドボード側は、赤:TXD、青:RXD、緑:GNDになります。

(クリスタル設置後の写真です。USBシリアルモジュールの接続の様子がわかればと思います)

結線ができたので、PCにターミナルソフトをインストールしておきます。今回は、イチゴジャムレシピのページでも紹介されているIJKBを使いました(facebokグループもあります)。

で、喜び勇んで、USBシリアルモジュールをPCにつないで見ると、モジュール上のランプが点灯してます!おぉ、これで問題ないなと思っていたら、なんかCOMポートがうまく選択できず、もちろん、接続できませんでした。

答えを先にいうと、このチップ用のドライバをインストールする必要があります。 (ドライバのことは、下記のサイトの記事を眼にして知りました。ありがたいことです。)

ドライバは、こちらの『CP210x USB - UART ブリッジ VCP ドライバ』の手順に従ってダウンロードとインストールを行ってください。PC側が、Windows7(64bit版)でしたので、それに見合ったものを入れました。

ドライバのインストールが終わってから、USBシリアルモジュールをPCにつないで見て、IJKBを起動すると、COMポートの選択肢が増えている!早速これを選んでつないで見ると、おぉ!繋がった。PC側で、

LED 1

とかコマンドを送ると、ちゃんとLEDが光りました。

ちょっとドライバ周りで手間取りましたが、これで問題なく接続できたようです。

ファームウェアのアップデート

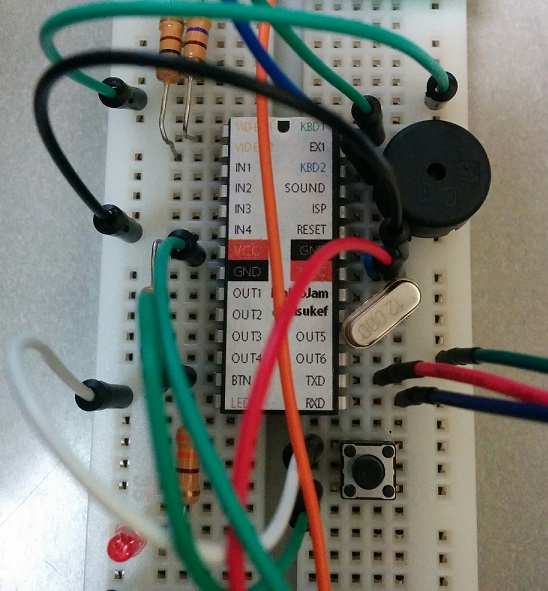

さて、次は本番のファームウェアのアップデートです。IchigoJamの場合、クリスタルの有無で利用するファームウェアが変わるようです。

安全策をとるならば、

- クリスタルを設置

- 今のバージョン(0.9.7)のクリスタル対応版へファームウェア書き換え

- 最新版(1.0.1)へアップデート

とするとか、

- 最新版(1.0.1)へアップデート

- クリスタルを設置

- 最新版のクリスタル対応版へファームウェア書き換え

と、2回書き換えを行うことになると思います。

でも、まあ、なんとなく面倒になってきたのと、『イチゴジャムレシピのファームウェアの更新』ページの下のほうの注意書きに、クリスタル対応版のファームを入れてクリスタルがない場合はLEDが点灯する、という記述を見つけて、多分壊れることは無くあとからクリスタルをつければ動作するのだろうと思ったので、1回で済ますことにしました。

というわけで、作業手順です。まあ、こちらの『IchigoJamのファームを書き換える』を参考にそのまま作業しただけですが・・・

進め方としては、

- 1.0.1(クリスタル対応版)へアップデート

- クリスタルを接続

- 無事に起動

という目論見です。

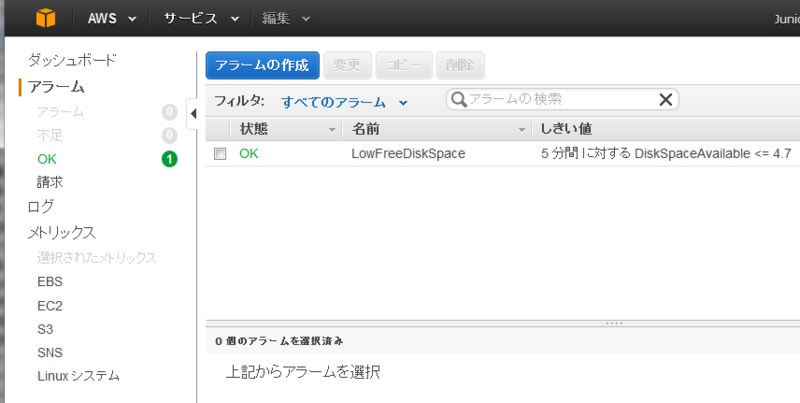

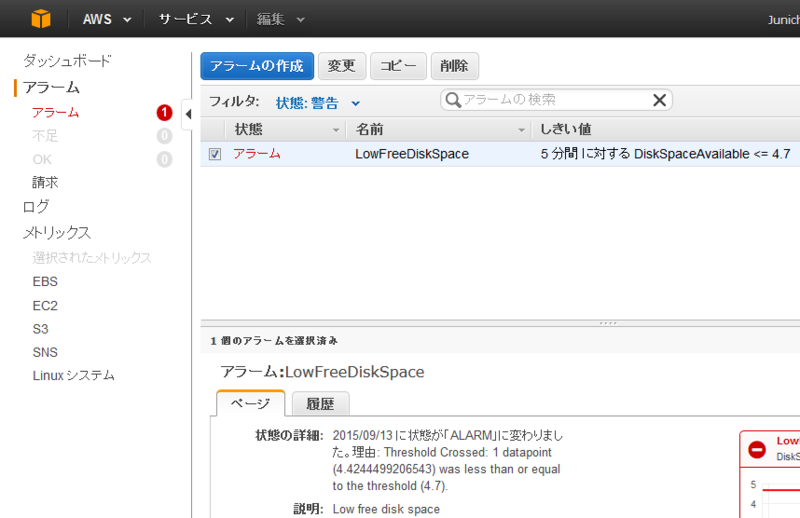

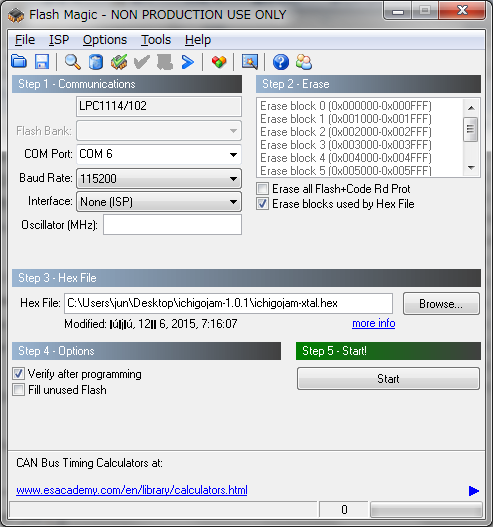

まず、作業PCにFlashMagicをダウンロードして、インストールしておきます。

次に、IchigoJamのファームウェアを公式サイトからダウンロードして、解凍しておきます。今回使うのは、1.0.1のクリスタル対応版です。

IchigoJamはPCからはずし、電源を切ります。次に、IcigoJamのICのISP端子とGNDを接続します(RESETは接続しなくてよいようです)。

この状態で、IchigoJamの電源をいれると、LEDが点灯した状態になります(こんな感じです)。

ここで、USBシリアルモジュールをPCに接続します。

Flashmagickを起動します。

CPUとして、LPC1114/102を選択します。COMポートとして、IchigoJamのものを選択します(ここではCOM6でした)。Baud Rate は115200を選択します。

その他として、『Erase blocks used by Hex File』と『Verify after programming』にチェックを入れておきます。

Step3のところで、ダウンロードして解凍したIchigoJamのファームウェアを選択します。

Step5のStartボタンを押せば、ファームウェアの書き換えが行われます。問題がなければ、下側のステータスメッセージに、Finishedが表示されます。

ここで、一旦IchigoJamの電源を切り、ISPとGNDを接続していたジャンパーケーブルを抜きます。

再度IchigoJamの電源を入れると、前述のように、LEDがちゃんと光ってます。

ここから、クリスタルの設置になります。

クリスタルは、『イチゴジャムレシピの周辺機器』のページにあるように12MHzのものを用意します。毎度のごとく、amazonで購入しました。1個しか使わないのに、10個入りでしか売ってないのがつらいですね。でも、たまにしか買わないのなら、amazonの送料無料というのは魅力的なんですよね。

設置は全然難しくなく、CPU上の IchigoJam の端子と @taisukef の端子をつなぐように接続します。ブレッドボードなんで、CPUに対して斜めにして押し込んで完了です。

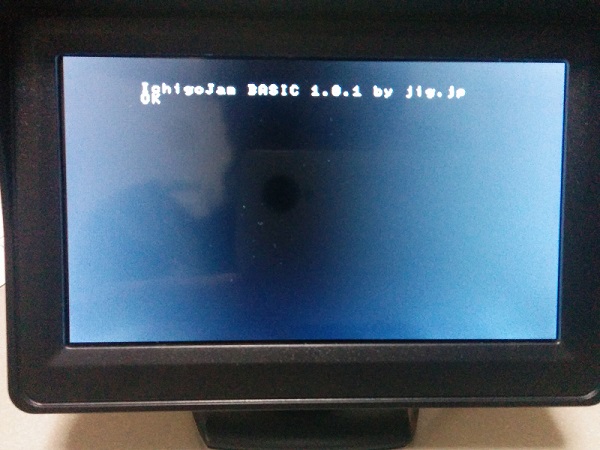

さて、これで作業完了(のはず)です。 電源を入れると、無事に表示されました!

ちょっと文字がボケてるのは、カメラの腕のせいで、IchigoJamのせいではないので、悪しからず。